Un grand nombre d’articles a déjà été écrit sur le sujet RGPD : comment se mettre en conformité, les 10 erreurs à ne pas commettre …

Force est de constater que 7 mois après la mise en application du Règlement, toutes les entreprises ne sont pas prêtes. Pire encore, une part non négligeable d’entre-elles – totalement désemparée – n’a rien commencé se rendant bien compte du côté souvent absurde de l’exercice.

Mais la visée de ce règlement a-t-elle bien été comprise ?

Au-delà du risque réglementaire n’y aurait-il pas un véritable enjeu de performance et de survie des Entreprises ?

Une approche globale de sécurité du SI

Que ce soit par éthique ou désormais du fait du RGPD, la confidentialité des données personnelles doivent être considérée comme hautement critique.

Les risques relatifs aux fuites de données personnelles sont importants. Mais les données personnelles sont-elles les seules dont le vol ou la divulgation pourraient faire sombrer une entreprise ?

En effet, l’Europe impose désormais un minimum de sécurité concernant les données personnelles détenues par les Entreprises mais qui ne leur appartiennent pas. Une partie des entreprises n’est visiblement pas au niveau pour protéger ces données.

Mais alors, qu’en est-il des données relatives à l’avantage concurrentiel ? Du secret de fabrication ou du juste taux de marge appliqué pour remporter des marchés ?

Il est fréquent d’entendre des Dirigeants d’entreprises se plaindre des contraintes imposées par le RGPD. Mais en ont-ils vraiment compris les enjeux ?

Si une entreprise n’est pas capable de protéger une typologie de données (par exemple personnelles), comment peut-elle se sentir en sécurité concernant les données dont la confidentialité assure la survie l’entreprise ?

En somme, l’effort à réaliser pour la sécurisation des données personnelles n’a aucun sens s’il n’est pas étendu à toutes les données critiques ou confidentielles de l’organisation. De plus, étendre le chantier de sécurisation à l’ensemble de données critiques n’aura pas un impact coût très important et permettra de faire évoluer la culture d’entreprise en termes de manipulation de données.

Des solutions miraculeuses à des problèmes vaporeux

L’approche « solutions techniques »

Certains prestataires proposent des remèdes techniques ou technologiques sensés mettre en conformité l’Entreprise :

- Chiffrement de disques durs : pour « protéger » les informations sensibles stockées sur les postes

- Chiffrement des bases de données : pour « protéger » les informations applicatives

- Analyse de logs : identifier les accès

- Scans et analyse automatique des Droits d’accès et de contenus : cartographier les données personnelles perdues dans les serveurs de fichiers

- Et autres pare-feux intégrant toujours plus de fonctionnalités : déchiffrement des flux https, IDS/IPS, WAF, …

- etc.

En bref, il suffirait de payer quelques milliers d’euros pour tout régler.

Ces solutions techniques peuvent être des éléments de réponse ponctuels à des problématiques précises. Cependant, elles ne sont que des outils à un chantier colossale à démarrer.

Par exemple

Chiffrer une base de données c’est bien pour ne pas dire trivial. Mais est-ce bien efficace ? En effet, si l’application qui utilise la base de données ne gère pas correctement les droits d’accès et n’est elle-même pas sécurisée, la solution n’aura qu’un très infime impact.

De même, analyser les logs pour savoir qui a accédé à quoi peut être pertinent. Mais s’il n’existe pas de cartographie des données et une gestion des habilitations convenable, qui sera en mesure d’identifier les accès illégitimes dans les milliers de traitements collectés chaque heure ?

L’approche conformité

Une autre approche proposée par les cabinets de conseil ou d’avocats consiste à vous faire rentrer au chausse-pied dans les exigences du Règlement. C’est obligatoire, l’approche est donc indiscutable.

En termes de « risk management », le risque réglementaire est traité pour quelques milliers d’euros à peine.

Vous obtenez alors votre Registre qui liste vos cinquante traitements et leur finalité et quelques recommandations à mettre en oeuvre (DPO, gouvernance, …). Et c’est bon, vous êtes sauvés… ou pas !

Et si on se redonnait la définition d’un traitement ? Donc un traitement, c’est :

- Une manipulation de données :

- Au niveau de l’utilisateur : lecture, copie, écriture, suppression, transfert, impression, etc.

- Au niveau technique : sauvegarde, transfert, suppression, archivage, etc.

- Au niveau applicatif : croisement de données, transformation, etc.

- A vrai dire, une simple détention de la donnée caractérise déjà un « traitement »

Rien que dans une application de comptabilité standard, si on voulait être exhaustif, il pourrait y avoir des dizaines voire centaines de traitements.

Sans cartographie exhaustive des métiers, qui est capable de lister l’ensemble des traitements ? En cas de fuite, comment identifier d’où elle provient ? Comment automatiser la durée de vie des données ?

Bref, a-t-on véritablement apporté de la maîtrise ou nous cachons-nous derrière un document juridique avec peu de valeur pour l’Entreprise ?

Pourquoi ces approches sont-elles inadaptées ?

Comme bien souvent dans les Systèmes d’Information, lorsqu’une solution miracle permet de résoudre un problème qui nécessiterait plusieurs années de chantier : il y a probablement un loup !

Nous avons pu voir que ni l’approche « solution technique » ni l’approche « conformité » ne peuvent répondre aux enjeux du RGPD ou de la sécurité du SI en général. Pire, même en mettant en oeuvre les deux approches en parallèle, le sujet n’aura été qu’effleuré.

En effet, pour pouvoir prétendre à un bon niveau de sécurité en termes de gestion des données, il s’agit tout d’abord d’en avoir une parfaite maîtrise. Là où le bât blesse, c’est qu’il faut pouvoir relier ces données aux flux d’information de l’entreprise et donc à ses processus et à son organisation. Sans cela, il ne sera ni possible d’être exhaustif sur les registre des traitements ou de sécuriser l’ensemble des usages avec des moyens techniques.

Nos préconisations

Urbaniser pour maîtriser son Système d’Information

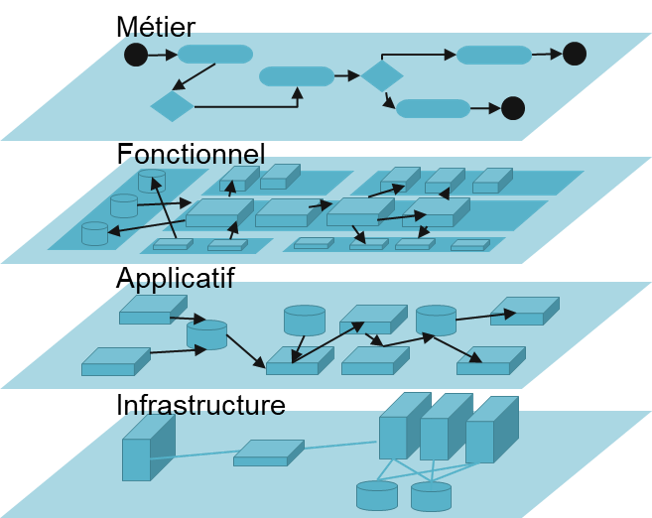

La première préconisation est de mettre en perspective les différentes couches du Système d’Information pour pouvoir relier les processus métiers, aux fonctionnalités, aux applications et aux moyens techniques.

Cela permet de disposer d’une approche holistique du SI. Non seulement cela permet une bonne maîtrise des informations en termes de sécurité et de conformité mais surtout cela permet de démultiplier la performance du SI : on réaligne le SI sur les besoins de l’Entreprise… ou le contraire. Dans tous les cas, on identifie les écarts et on les traite !

De façon simplifiée et appliquées aux besoins de la sécurité des données ou du RGPD, nous préconisons les approches suivantes :

- Approche « référentiel de données » : concentrer les informations personnelles dans une base unique et en interdire la recopie

- Approche EAI (Enterprise application integration) : toutes les applications qui accèdent aux données personnelles le font via des flux applicatifs maîtrisés. Un « orchestrateur » (l’EAI donc), centralise et contrôle l’ensemble des flux du Système d’Information. On sait quelle donnée passe, quand elle passe et a priori pourquoi elle passe. Cela paraît effectivement assez commode pour tenir à jour son registre des traitements 😉

- Approche « Gestion des habilitations » ou IAM : après avoir bien cartographié ses processus métier et ses applicatifs, on est capable de dire qui a accès à quoi :

- Je suis manager : je peux valider des congés et accéder aux entretiens individuels de mes managés

- Je suis logisticien : j’ai le droit d’accéder à l’application de gestion de la logistique

- Je suis Délégué du personnel : j’ai le droit d’accéder aux contenus des IRP et à certaines données personnelles ad-hoc uniquement pendant mon mandat.

- Là où la magie opère, c’est quand je suis en capacité d’avoir les bons droits parce que je suis à la fois manager, logisticien et Délégué du personnel.

Là où la magie opère, c’est quand je suis en capacité d’avoir les bons droits parce que je suis à la fois manager, logisticien et Délégué du personnel.

Etendre l’approche RGPD à l’ensemble des données sensibles

La démarche globale que nous préconisons est la suivante :

- Cartographier les données et leur criticité en termes de confidentialité. Il est d’ailleurs pertinent d’en profiter pour étendre l’analyse des besoins de sécurité sur les aspects « disponibilité » et « intégrité »

- Cartographier les traitements : quels sont les traitements relatifs aux données critiques de l’entreprise ? Qui y a accès et pourquoi ? Il s’agit en fait d’étendre le registre des traitements à l’ensemble des données critiques

- Auditer le niveau de sécurité : il s’agit d’auditer le respect des bonnes pratiques en termes de sécurité (ISO 27002, …) et de procéder à des tests d’intrusion physique

- Cartographier les risques : il s’agit de déterminer les risques les plus critiques pour l’entreprise et d’identifier ceux qui sont à traiter en priorité

- Définir un plan de traitement des risques : après avoir identifié les risques les plus critiques, il s’agit d’identifier les projets de traitement des risques à mettre en oeuvre et à les planifier

Il est à noter que plusieurs mois sont nécessaires à la mise en place de cette démarche. A l’issue de cette démarche, un long chantier de traitement des risques sera à mener sur plusieurs années voire en continu sur toute la durée de vie de l’entreprise.

En conclusion, la mise en conformité est obligatoire pour éviter les coups de bambou de la CNIL mais vous fait passer à côté de l’opportunité de remettre votre SI à plat. Quitte à se lancer dans un chantier de recensement et de transformation, notre préconisation est d’en profiter pour :

- Mettre en oeuvre une réflexion sur l’urbanisation de votre Système d’Information. Cela en garantira une parfaite maîtrise pour en démultiplier la performance et son apport pour l’entreprise tout en simplifiant sa sécurisation.

- Mettre en oeuvre une réflexion globale sur la sécurité de votre Système d’Information. Bien souvent, quelques bonnes pratiques à respecter sont infiniment plus efficaces que des outils très onéreux

1 réflexion sur “RGPD : toujours en train de courir ?”

Ping : La mobilité du poste de travail, quel est l'impact et ses conséquences sur le SI ? - Blog du cabinet LPB Conseil